Blog

Der SHA-256-Algorithmus und wie er mit Bitcoin-Mining-Hardware funktioniert

SHA-256 ist der wichtigste kryptografische Hash-Funktion im Bitcoin-Mining. Dieser Algorithmus wandelt Daten in einen Code mit einer festgelegten Länge um. Es ist fast unmöglich, diesen Prozess rückgängig zu machen oder zwei Eingaben mit dem gleichen Ergebnis zu finden. Bitcoin nutzt dies, um Transaktionen sicher zu halten und jeden Block zu verbinden. Miner versuchen, zu lösen schwierige SHA-256-Rätsel. Sie fügen neue Blöcke hinzu und verhindern Doppelausgaben. Im Jahr 2025 überstieg die globale Bitcoin-Netzwerk-Hashrate 1 ZettaHash pro Sekunde. Spezielle Hardware wie ASIC-Maschinen wurde für Miner sehr wichtig. Dies hilft ihnen, mit schwierigerem Mining und besserer Netzwerksicherheit Schritt zu halten.

Wichtige Erkenntnisse

SHA-256 ist ein sicherer Algorithmus. Er wandelt alle Daten in einen speziellen 256-Bit-Code um. Dies trägt dazu bei, Bitcoin-Transaktionen sicher und ehrlich zu halten.

Bitcoin-Miner verwenden SHA-256, um Rätsel zu lösen. Sie ändern eine Zahl, die als Nonce bezeichnet wird. Sie versuchen es so lange, bis sie einen Code finden, der dem Schwierigkeitsgrad des Netzwerks entspricht.

Mining-Hardware hat sich im Laufe der Zeit verändert. Zuerst wurden CPUs, dann GPUs und jetzt spezielle ASIC-Maschinen verwendet. Diese neuen Maschinen arbeiten viel schneller und verbrauchen weniger Energie für SHA-256.

ASIC-Minern sind die besten für das Bitcoin-Mining. Sie werden nur für die Ausführung von SHA-256 hergestellt. Dies gibt Minern mehr Leistung und bessere Chancen, Belohnungen zu gewinnen.

Bitcoin ändert die Mining-Schwierigkeit alle zwei Wochen. Dies hält die Blockzeiten stabil und schützt das Netzwerk vor Angriffen. Es trägt dazu bei, Bitcoin für lange Zeit sicher zu halten.

Grundlagen des SHA-256-Algorithmus

Was ist SHA-256?

SHA-256 ist eine kryptografische Hash-Funktion. Es ist der Hauptalgorithmus im Proof-of-Work-System von Bitcoin. Dieser Algorithmus nimmt jede Eingabe und erzeugt eine 256-Bit-Ausgabe. Die Größe der Eingabe spielt keine Rolle. Die Ausgabe wird Hash genannt. SHA-256 ist Teil der SHA-2-Familie. Es ist ein Standard, der von NISTgenehmigt wurde. Die Menschen verwenden es für digitale Signaturen, Blockchain und die Überprüfung der Datenintegrität. Die Eigenschaften von SHA-256 machen es ideal für Kryptowährungs-Mining, insbesondere bei Bitcoin. Einige wichtige Eigenschaften von SHA-256 sind:

Vorteile & Schlüsselmerkmale von SHA-256:

Feste Längen-Ausgabe & Effizienz:

Erzeugt einen festen 256-Bit (32-Byte) Hash-Wert für jede Eingabemenge.

Rechenmäßig effizient, liefert Hash-Werte schnell für eine schnellere Datenverarbeitung.

Datenintegrität & Avalanche-Effekt:

Stellt sicher, dass die Daten während der Übertragung oder Speicherung unverändert bleiben.

Jede Änderung an den Eingabedaten, egal wie klein, führt zu einem drastisch anderen Hash-Wert (Avalanche-Effekt).

Preimage-Resistenz (Einwegfunktion):

Rechenmäßig unmöglich, die Hash-Funktion umzukehren oder die ursprünglichen Eingabedaten aus ihrem Hash-Wert zu berechnen (Einwegfunktion-Design).

Resistent gegen Preimage-Angriffe; Angreifer können die Eingabe nicht plausibel erraten.

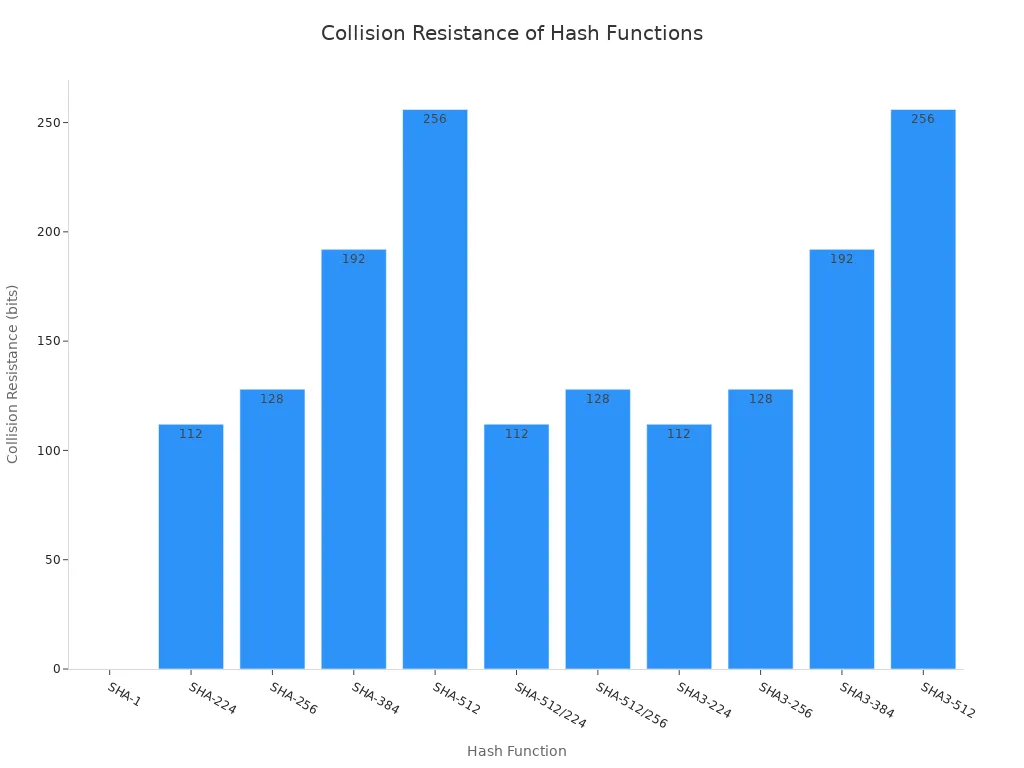

Kollisionresistenz & Großer Hash-Raum:

Extrem unwahrscheinlich, dass zwei unterschiedliche Eingaben den gleichen Hash-Wert erzeugen (kollisionresistent).

Obwohl eine mathematische Möglichkeit besteht (theoretisches Kollisionsrisiko), ist das Finden von Kollisionen aufgrund des enormen Hash-Raums (2²⁵⁶ mögliche Kombinationen) rechnerisch unpraktisch.

Dieser große Hash-Raum macht Brute-Force-Angriffe unpraktisch.

Nachteil von SHA-256:

- Irreversibilität: Daten können nicht aus ihrem Hash-Wert wiederhergestellt oder in ihre ursprüngliche Form decodiert werden (eigenständig für das Einweg-Funktionsdesign).

Wie SHA-256 funktioniert

SHA-256 funktioniert in mehreren Schritten. Zuerst wird die Eingabe so gepolstert, dass die Länge ein Vielfaches von 512 Bits ist. Dann werden 64 Bits hinzugefügt, um die ursprüngliche Nachrichtenlänge anzuzeigen. Der Algorithmus teilt die Daten in 512-Bit-Blöcke auf. Jeder Block durchläuft 64 Runden von Schritten. Diese Schritte verwenden bitweise Verschiebungen, modulare Addition und Mischfunktionen. Dadurch wird der Ausgabe-Hash schwer zu erraten und sehr sicher.

Hier ist eine einfache Übersicht des Prozesses:

Polstere die Eingabe und füge die Länge hinzu.

Beginne mit Puffern, die auf bestimmte Konstanten gesetzt sind.

Teile die Nachricht in 512-Bit-Stücke auf.

Verarbeite jedes Stück durch 64 Runden von Mischung und Kompression.

Erstelle den endgültigen 256-Bit-Hash.

Hinweis: Der Avalanche-Effekt bei SHA-256 bedeutet, dass eine winzige Änderung in der Eingabe, wie ein Buchstabe, einen völlig anderen Hash erzeugt.

Warum Bitcoin SHA-256 verwendet

Bitcoin nutzt SHA-256 als seinen Proof-of-Work-Algorithmus. Es bietet sowohl Sicherheit als auch Effizienz. Seine Kollisionresistenz und Einwegfunktion halten die Blockchain vor Betrug sicher. SHA-256 hilft auch Minern, schwierige Rätsel zu lösen. Das hält das Netzwerk sicher.

Satoshi Nakamoto wählte SHA-256 für Bitcoin nach umfangreichen kryptografischen Tests. Der doppelte Hashing in Bitcoin (unter Verwendung von SHA-256 zweimal) bietet zusätzliche Sicherheit. SHA-256 hilft auch dabei, sichere Bitcoin-Adressen zu erstellen und Transaktionen zu überprüfen. Seine starke Sicherheit und Zuverlässigkeit machen ihn zum Hauptbestandteil von Bitcoin's Proof-of-Work und Kryptowährungs-Mining.

Andere Blockchains können andere Algorithmen verwenden. Aber SHA-256 ist immer noch eine Top-Wahl für Proof-of-Work, weil es sicher ist und gut funktioniert.

SHA-256 im Mining

Überblick über den Mining-Prozess

Bitcoin-Mining verwendet SHA-256 als sein Hauptwerkzeug. Miner beginnen damit, Transaktionen aus dem Mempool auszuwählen. Sie bevorzugen Transaktionen mit höheren Gebühren, weil der Platz knapp ist. Als Nächstes setzen Miner diese Transaktionen in einen neuen Block. Um den Block sicher zu machen, verwenden Miner SHA-256, um eine Merkle-Wurzel zu erstellen. Diese Wurzel verbindet alle Transaktions-Hashes miteinander. Der Miner erstellt dann einen Block-Header. Der Block-Header hat verschiedene Felder. Jedes Feld hilft beim Mining.

Bytes | Name | Beschreibung |

|---|---|---|

4 | Version | Block-Version, die angibt, welche Regeln verwendet werden. |

32 | Vorheriger Block-Hash | Double-SHA-256-Hash des letzten Block-Headers, der die Blöcke miteinander verbindet. |

32 | Merkle-Wurzel-Hash | Double-SHA-256-Hash aller Blocktransaktionen, um ihre Korrektheit zu überprüfen. |

4 | Zeit | Unix-Zeit, wann das Hashing begann. |

4 | nBits (Schwierigkeitsgrad) | Zielwert, unter dem der Hash liegen muss. |

4 | Nonce | Zahl, die Miner ändern, um neue Hashes zu erhalten. |

Der Miner verwendet SHA-256, um den Block-Header zu hashen. Ziel ist es, einen Hash unterhalb des Netzwerk-Ziels zu erhalten. Wenn der Hash zu hoch ist, ändert der Miner die Nonce und versucht es erneut. Dies geschieht millionenfach pro Sekunde im Netzwerk.

Das gesamte Netzwerk findet etwa alle 10 Minuten einen gültigen Block.. Diese Zeitsteuerung bleibt stabil, weil sich die Mining-Schwierigkeit alle 2016 Blöcke ändertoder etwa alle zwei Wochen.

Doppeltes SHA-256-Hashing

Bitcoin verwendet doppeltes SHA-256-Hashing um sicher zu bleiben. Miner führen SHA-256 zweimal auf dem Block-Header aus. Dies hilft, einige Angriffe zu stoppen, wie z. B. Length Extension Attacks. Doppeltes Hashing stammt aus der Kryptografie-Forschung, die gezeigt hat, dass es mehr Sicherheit bietet.

Doppeltes SHA-256-Hashing bietet zusätzlichen Schutz, indem der Hash erneut gehasht wird.

Dies stoppt keine Kollisionsangriffe, erschwert aber Length Extension Attacks.

Mining hängt von der Stärke von SHA-256 ab, daher sind Angriffe mit heutiger Technologie nicht möglich.

SHA-256 funktioniert gut mit 32-Bit-CPUs und passt zu Bitcoins ECDSA-SHA-256-Signaturen.

Der Miner ändert die Nonce im Block-Header und verwendet doppeltes SHA-256-Hashing. Wenn der Hash unter dem Zielwert liegt, sendet der Miner den Block an das Netzwerk. Dies hält die Blockchain sicher und korrekt.

Nonce und Zielschwierigkeit

Der Nonce ist ein 4-Byte-Teil des Blockheaders. Miner verwenden den Nonce, um neue Hash-Ergebnisse zu erzeugen. Jedes Mal, wenn der Nonce geändert wird, erstellt SHA-256 einen neuen Hash. Das Ziel ist, einen Hash zu finden, der niedriger als das Ziel ist.

Der Nonce ermöglicht es Minern, viele Blöcke schnell zu versuchen.

Jeder Versuch ist unterschiedlich, weil SHA-256 zufällig ist.

Wenn alle Nonce-Werte scheitern, ändern Miner andere Felder, wie die Zeit oder extraNonce, um weiterzumachen.

Die Schwierigkeitsstufe beim Mining legt die Grenze für einen guten Hash fest. Das Netzwerk ändert diese alle 2016 Blöcke, um die Blockzeiten bei etwa 10 Minuten zu halten. Wenn mehr Miner beitreten oder bessere Maschinen bekommen, steigt die Hash-Rate. Das Netzwerk erhöht dann die Schwierigkeit, was das Mining erschwert. Wenn Miner aussteigen, sinkt die Schwierigkeit, um die Fairness zu wahren.

Das Proof-of-Work-System von Bitcoin nutzt diesen Prozess. Mining hält das Netzwerk sicher, indem es es schwer und teuer macht, die Blockchain zu verändern. Der Nonce, die Zielschwierigkeit und SHA-256 sind die Hauptbestandteile des Bitcoin-Minings.

Proof-of-Work stellt sicher, dass nur Miner, die echte Arbeit leisten, Blöcke hinzufügen können. Das hält die Blockchain sicher und verteilt.

Bitcoin-Mining-Hardware

Entwicklung: CPU, GPU, ASIC

Bitcoin-Mining-Hardware hat sich seit 2009 stark verändert. Anfangs mineten Leute Bitcoin mit normalen Computern, die CPUs verwendeten. Diese Computer waren langsam, aber das Netzwerk war klein.

Daher konnten CPUs weiterhin den sha-256-Algorithmus ausführen. Als mehr Menschen mit dem Mining begannen, wurde es schwieriger, Belohnungen zu verdienen. Miner wechselten zu GPUs, die sha-256 viel schneller ausführen konnten. Heim-Miner bauten Rigs mit GPUs und schlossen sich Mining-Pools an. Später kamen FPGAs auf den Markt. Sie verbrauchten weniger Energie und boten mehr Kontrolle. Aber FPGAs waren schwierig zu verwenden und hielten nicht lange.

Die größte Veränderung erfolgte mit ASIC-Mining-Hardware. ASIC bedeutet anwendungsspezifischer integrierter Schaltkreis. Diese Chips sind für eine Sache gemacht: das Ausführen von sha-256 für das Bitcoin-Mining.

Folglich wurden günstigere Optionen wie CPUs und GPUs für ernsthaftes Mining obsolet. ASICs dominieren jetzt das Netzwerk, und ihre unaufhörliche Weiterentwicklung spiegelt sich deutlich im steigenden globalen Hash-Rate von Bitcoin wider (über 1 ZettaHash/sec im Jahr 2025). ASIC-Miner sind schnell die beste Wahl für ernsthafte Miner geworden.

Die folgende Tabelle zeigt, wie sich Mining-Hardware im Laufe der Zeit verändert hat:

Ära | Jahre | Hardware-Typ | Höhepunkte |

|---|---|---|---|

2009-2010 | CPU | Mining begann mit CPUs; niedrige Hashraten; einfach für frühe Anwender | |

GPU-Mining | 2010-2011 | GPU | GPUs übertrafen CPUs; Hash-Rate und Kosteneffizienz verbesserten sich; Mining-Pools wuchsen |

FPGA-Mining | 2011-2012 | FPGA | Anpassbare Hardware; bessere Energieeffizienz; kurze Einführungszeit |

ASIC-Mining | 2013-heute | ASIC | Entwickelt für Bitcoin-Mining; unvergleichliche Hash-Raten und Energieeffizienz; industrielles Mining im großen Maßstab |

Was sind ASIC-Miner?

ASIC-Miner sind spezielle Bitcoin-Maschinen für sha-256. Der vollständige Name ist anwendungsspezifischer integrierter Schaltkreis. Diese Maschinen nutzen ihre gesamte Leistung für sha-256-Mathematik. ASIC-Miner können doppelt sha-256-Hashing sehr schnell durchführen. Jeder Chip probiert viele Nonces, um einen Hash unter dem Ziel zu finden. ASIC-Mining-Hardware verwendet Lüfter und Wärmeableiter, um kühl zu bleiben. Da sie nur eine Aufgabe erledigen, ASIC-Miner sind viel schneller als CPUs oder GPUs.

ASIC-Miner haben intelligente Designs. Sie pipelinen und entrollen sha-256-Schritte, sodass jeder Chip in jedem Taktzyklus einen neuen Hash erstellt. Das verleiht ihnen viel Rechenleistung und eine bessere Hash-Rate als alte Hardware. ASIC-Mining-Hardware überspringt auch unnötige Schritte, was alles noch schneller macht.

Wie ASICs die SHA-256-Berechnung optimieren

ASIC-Mining-Hardware ist schneller und verbraucht weniger Energie als CPUs oder GPUs. ASICs können Geschwindigkeiten im Terahash-Bereich pro Sekunde erreichen. GPUs erreichen nur Hundert-Megahashes pro Sekunde. ASICs verbrauchen weniger Energie pro Hash, wodurch sie günstiger im Betrieb sind.

Die folgende Tabelle vergleicht die wichtigsten Arten von Bitcoin-Mining-Hardware:

Hardware-Typ | Spezialisierung | Hash-Rate | Energieeffizienz | Flexibilität | Kosten | Langlebigkeit |

|---|---|---|---|---|---|---|

ASIC-Miner | Hoch spezialisiert auf sha-256 | Terahashes pro Sekunde (TH/s) | Sehr hoch (geringer Energieverbrauch pro Hash) | Niedrig | Hoch | Kurz |

GPU | Allzweck mit Parallelität | Megahashes pro Sekunde (MH/s) | Mäßig | Hoch | Mäßig | Länger |

CPU | Allzweck, komplexe Kerne | Niedrig | Niedrig | Hoch |

ASIC-Mining-Hardware verwendet Tricks, um besser zu arbeiten. Sie verwenden Pipelining, Loop-Unrolling und schnelle Addierer, um sha-256 zu beschleunigen. Bitcoin-Mining benötigt keine perfekte Genauigkeit, daher balancieren ASIC-Miner Geschwindigkeit und Fehlertoleranz. Das macht ASIC-Mining-Hardware für Menschen, die mehr Gewinn und eine starke Hash-Rate wollen, am besten geeignet.

ASIC-Mining-Hardware ist jetzt der einzige Weg, um beim Bitcoin-Mining zu gewinnen. Das Netzwerk wird immer schwieriger, daher können nur ASIC-Miner mit hoher Leistung mithalten.

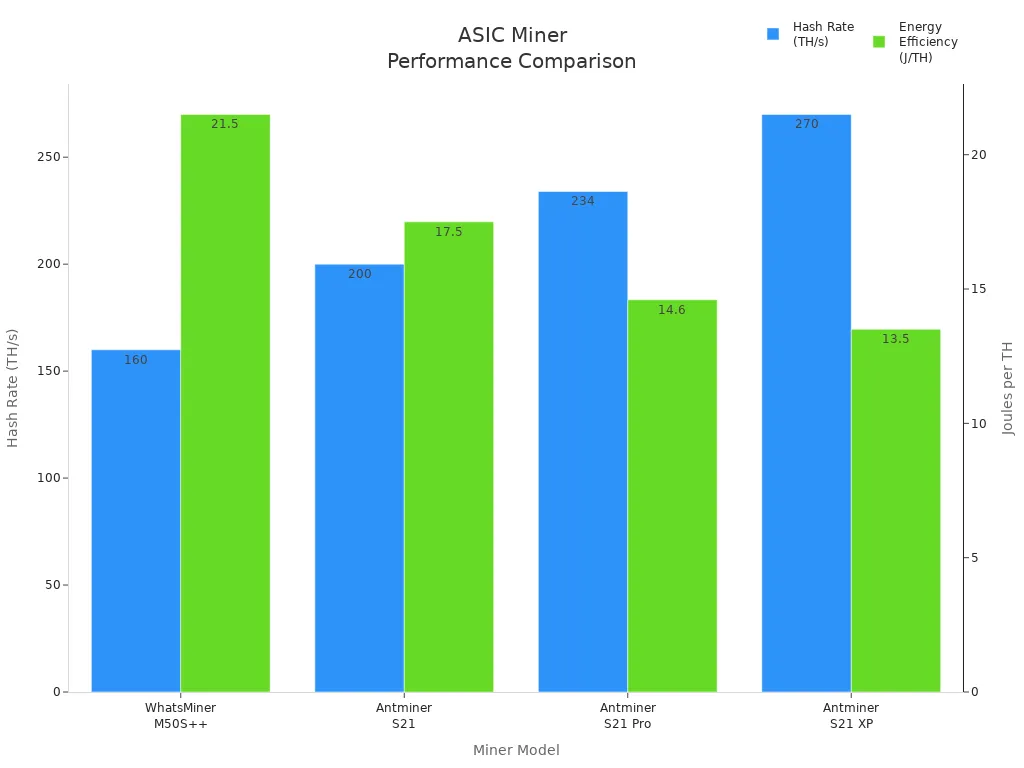

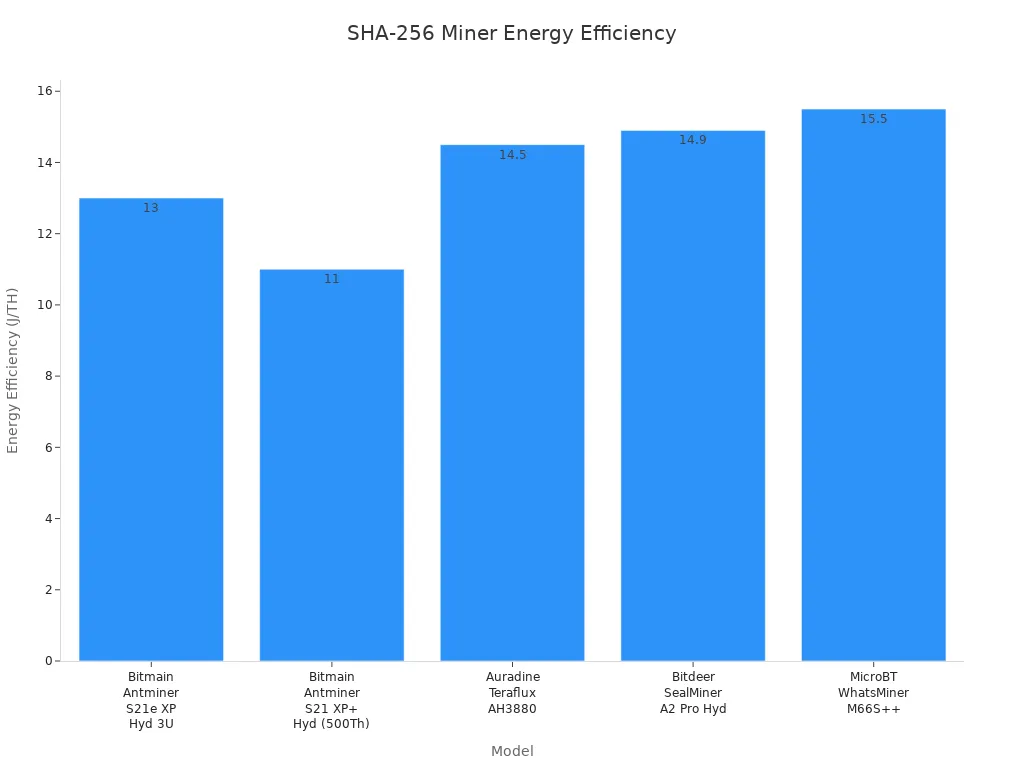

ASIC-Mining-Hardware wird immer besser. Neue Modelle verbrauchen weniger Energie, haben niedrigere Joule pro Terahash, und neue Kühlsysteme. Die neueste ASIC-Mining-Hardware kann über 200 TH/s erreichen und nur 13,5 J/TH verbrauchen. Das zeigt, dass ASIC-Mining-Hardware für das Bitcoin-Mining noch lange wichtig bleiben wird.

Top SHA-256 Coins und Mining-Hardware

Führende SHA-256 Kryptowährungen

Viele digitale Münzen verwenden SHA-256 für das Mining. Bitcoin ist die bekannteste. Aber es gibt auch andere Münzen, die sha-256 verwenden. Diese Münzen haben eine ähnliche Sicherheit, weil sie denselben Algorithmus nutzen. Einige Münzen, wie Bitcoin Cash und Bitcoin SV, haben sich vom Bitcoin abgespalten. Sie haben die gleiche Mining-Methode beibehalten. Andere, wie Digibyte und Peercoin, haben SHA-256 wegen seiner starken Sicherheit gewählt.

Viele Münzen, die sha-256 verwenden, können dieselbe Bitcoin-Mining-Hardware nutzen. Das macht es Minern einfach, bei Bedarf auf andere Netzwerke umzusteigen.

Bitcoin hat den größten Markt und das größte Netzwerk. Andere Münzen, wie Namecoin, verwenden ebenfalls SHA-256. Aber ihre Netzwerke sind viel kleiner. Die Verwendung desselben Algorithmus ermöglicht es Minern, ihre Hardware für viele Münzen zu verwenden.

Top-Leistungsfähige SHA-256-Miner

Bitcoin-Mining-Hardware hat bedeutende Veränderungen durchlaufen, wobei ASIC-Miner jetzt die bevorzugte Wahl sind, weil sie schneller und energieeffizienter sind. Miner wollen Hardware, die mehr Hashes pro Sekunde leistet und weniger Energie verbraucht.

Die folgende Tabelle listet einige der besten Modelle:

Mining-Pools verwenden Bitcoin-Mining-Hardware um mehr Belohnungen zu erhalten. Sie teilen das Mining in kleine Aufgaben, sogenannte Shares. Jeder Miner nutzt ASIC-Hardware, um diese Aufgaben zu lösen. Der Pool verfolgt die Arbeit jedes Miners. Er vergibt Belohnungen basierend auf der Menge der Arbeit, die jeder Miner leistet. Das hilft Minern, stabile Auszahlungen zu erhalten, anstatt alleine zu minen.

Tipp: Die Wahl der richtigen Bitcoin-Mining-Hardware ist wichtig, um Geld zu verdienen. Miner sollten Hash-Rate, Energieverbrauch und Kühlung prüfen, bevor sie neue Maschinen kaufen.

SHA-256 und ASICs helfen, Bitcoin sicher und stark zu halten. Miner haben zuerst CPUs verwendet, aber jetzt nutzen sie ASICs. Dieser Wandel hat Hash-Raten die Sicherheit erhöht. Das Netzwerk ist dadurch sicherer geworden.

Neue ASICs verbrauchen weniger Energie und helfen Minern, Geld zu verdienen.

Das Netzwerk ändert sich Schwierigkeit alle zwei Wochen um sicher zu bleiben.

Höhere Hash-Raten erschweren es böswilligen Personen, Angriffe durchzuführen.

Trend | Details |

|---|---|

Energieeffizienz | ASICs verwenden jetzt nur noch 21 Joule für jeden TH |

Hardware-Entwicklung | Miner wechselten 2016 von CPUs zu ASICs |

Sicherheit | Mehr Hash-Rate bedeutet bessere Netzwerksicherheit |

Wenn Sie mehr über Blockchain oder Mining erfahren möchten, hilft es, diese Änderungen zu kennen. Es zeigt, wie Bitcoin sicher bleibt und warum sich das Mining ständig ändert.

Avalon

Avalon Bitdeer

Bitdeer Bitmain

Bitmain BOMBAX

BOMBAX DragonBall

DragonBall Elphapex

Elphapex Fluminer

Fluminer Goldshell

Goldshell iBelink

iBelink Iceriver

Iceriver Ipollo

Ipollo Jasminer

Jasminer Volcminer

Volcminer Aleo Miner

Aleo Miner Dash Miner

Dash Miner Doge & LTC Miner

Doge & LTC Miner Grin Miner

Grin Miner Handshake (HNS) Miner

Handshake (HNS) Miner Kadena (KDA) Miner

Kadena (KDA) Miner Monero (XMR) Miner

Monero (XMR) Miner Nexa Miner

Nexa Miner Ravencoin (RXD) Miner

Ravencoin (RXD) Miner ScPrime (SCP) Miner

ScPrime (SCP) Miner